Propósito

- Aprender a realizar imágenes de discos y particiones.

- Conocer las características, ventajas e inconvenientes de un NAS como método de almacenamiento.

- Aprender a instalar y configurar un servidor NAS

Criterios de evaluación implicados

- Se han clasificado y enumerado los principales métodos de almacenamiento incluidos los sistemas de almacenamiento en red.

- Se han descrito las tecnologías de almacenamiento redundante y distribuido.

- Se han identificado las características de los medios de almacenamiento remotos y extraíbles.

- Se han utilizado medios de almacenamiento remotos y extraíbles.

- Se han creado y restaurado imágenes de respaldo de sistemas en funcionamiento.

Descripción de la situación de aprendizaje

Disponer de imágenes de respaldo de discos y particiones es una práctica muy común y ventajosa en administración de sistemas ya que ahorra mucho tiempo y esfuerzo en el mantenimiento de equipos. Si además esas imágenes están almacenadas en un NAS accesible desde la red local resulta mucho más conveniente

En esta tarea debes demostrar:

- Cómo instalar y configurar un NAS con control de acceso para albergar las imágenes.

- Cómo realizar las imágenes con Clonezilla.

- Cómo restaurar un disco o partición con Clonezilla con una imagen guardada en el NAS.

- Saber aplicar algunas configuraciones RAID adecuadas para el problema planteado.

Laboratorio virtual para esta práctica

Para esta práctica usaremos 2 máquinas virtuales de Proxmox:

- Debian 11 ligera (sin interfaz gráfica): Esta será la máquina que clonaremos.

- OpenMediaVault: Este será nuestro NAS.

Instalación y configuración de un NAS

Para completar esta tarea puedes usar alguna distribución preconfigurada para NAS. Aquí tienes algunas distribuciones específicas para NAS como Open Media Vault, una solución basada en Debian, con interfaz web.

Deberás configurar todo lo necesario para almacenar las imágenes de los discos, prestando atención a los protocolos de transporte y el control de acceso.

Ten en cuanta que aunque Open Media Vault ofrece una gran ayuda para realizar las configuraciones necesarias a través de una interfaz web amigable, tendrás que realizar algunas configuraciones vía terminal de comandos tales como montar unidades, formatear sistemas de archivos o dar permisos a las carpetas compartidas para que la aplicación de gestión de Open Media Vault pueda realizar las configuraciones pertinentes en el sistema.

Clonado con Clonezilla

En nuestro caso arrancaremos una imagen .iso de Clonezilla desde una unidad DVD de una máquina virtual. Comienza el clonado de tu máquina siguiendo los pasos que te indica Clonezilla.

Parte de la opción Disk-Image para crear una imagen de un disco (o partición). Llegado el momento de elegir la ubicación donde guardarás la imagen debes especificar la ruta remota del NAS.

Restauración de imagen

Debes demostrar cómo se realiza la restauración de un disco o partición con Clonezilla guardada en el NAS.

Para completar este paso iniciaremos Clonezilla de nuevo en la máquina virtual y partiremos de la opción Disk-Image de nuevo pero en este caso seguiremos la opciones para poder restaurar una imagen en lugar de crearla.

Cuestiones sobre RAID

Reflexiona sobre qué posibles configuraciones RAID podrían suponer ventajosas en este problema planteado. Debes demostrar conocer cómo consiguen dichas configuraciones RAID optimizar tu infraestructura.

Requisitos

- Cada captura debe mostrar evidencias de la autoría. Para ello puedes añadir tu nombre al fichero de imagen que crearás con Clonezilla y ponerle tu nombre a los usuarios de las máquinas virtuales, carpetas compartidas, nombres de las máquinas, etc.

- El enlace a la presentación debe ser accesible.

- Cada diapositiva debe contener un título conciso que complemente la imagen de la fase del proceso. Si hiciera falta se puede añadir algún campo de texto para explicar algún detalle relevante más.

- Cada diapositiva solo debe contener una imagen grande con suficiente resolución para ser visualizada correctamente desde un monitor de 14 pulgadas.

- Las imágenes deben estar personalizadas mediante alguna marca distintiva que demuestre que efectivamente el/la alumno/a es el autor/a.

Entrega

Enlace a una presentación de Google Drive que contenga imágenes de los pasos más significativos de todo el proceso:

- Portada

- Captura de pantalla de Clonezilla subiendo la imagen al NAS

- Captura de pantalla de Clonezilla restaurando la imagen desde el NAS.

- Respuestas a las pregunta planteada.

Cualquier otro contenido no será evaluado, es decir la presentación debe constar únicamente de 5 diapositivas.

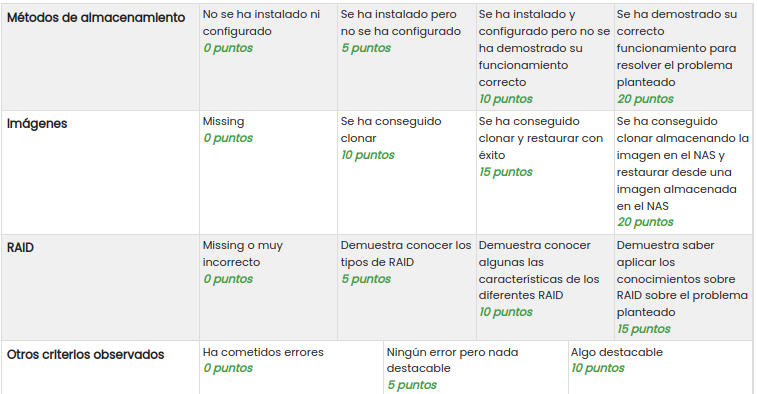

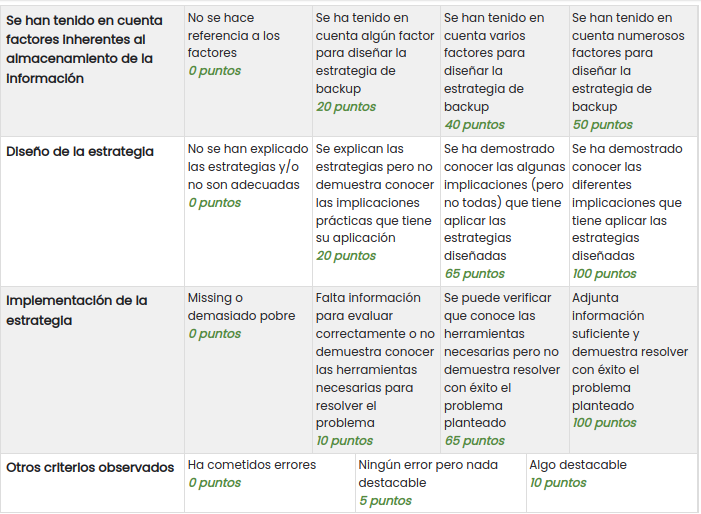

Instrumentos de calificación