Ámbito

Esta situación de aprendizaje está diseñada para trabajar el RA2 del módulo de Seguridad Informática del ciclo de grado medio Sistemas Microinformáticos y Redes.

Propósito

Su propósito principal es conocer todo el proceso de análisis y puesta en marcha de una estrategia de backup, así como su implementación práctica.

Descripción del problema

Como experto en seguridad informática deberías contar con una estrategia de backup que respaldara la información y ficheros personales que son importantes para ti y cuya pérdida de integridad, disponibilidad o confidencialidad tuviera un impacto. Para ello vamos a realizar todo el proceso de análisis previo de toma de decisiones y finalmente su implementación y puesta en práctica haciendo uso del software, dispositivos, y estrategias que se hayan decidido usar.

Para completar esta tarea con éxito vamos a seguir las recomendaciones de esta guía del INCIBE .

Para documentar todo el proceso y que el profesor pueda evaluar tu trabajo debes ir incorporando la información requerida en esta plantilla de documento.

Tareas

Pincha en las diferentes pestañas para leer las diferentes tareas

Análisis

Realiza un análisis de la información que se debe respalda

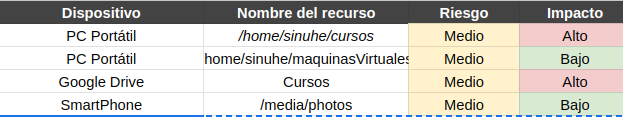

En esta primera fase debes inventariar la información personal que mantienes en tus dispositivos y servicios de almacenamiento en la nube (Pc de casa, PC del instituto Google Drive,tu móvil, pendrives) y clasificarla en función del riesgo de pérdida (total o parcial) de integridad o confidencialidad y el impacto de su pérdida o robo.

Algunos ejemplos de las información que podrías considerar respaldar sería: las carpetas de tareas de clase, las fotografías, los contactos del móvil, los documentos (libros y demás), imágenes ISO, software que tengas guardado, software instalado (imagen de los sistemas operativos, etc.

Para ello debes crear una tabla como la siguiente en la documentación de esta tarea.

Ya sabes qué información debes respaldar y en qué dispositivos se encuentra. Ahora debes diseñar una estrategia de backup.

Diseño

Diseña un estrategia de backup

Debes diseñar una estrategias de backup, una usando backups incrementales y explicar los siguientes datos:

- Tipo de backup y la frecuencia con que las realizas. Por ejemplo, una backup completa los Lunes y backups incrementales cada día.

- Persistencia de las backups antiguas, es decir, ¿cuánto tiempo vas a seguir guardando los ficheros con las backups anteriores? , es decir, ¿Machacarás las copias en cada ciclo o las guardarás durante un tiempo por si necesitas versiones más antiguas de tus datos?

- ¿Qué otros factores que afectan a tu estrategia de backup?

- Explica el proceso de restauración incluyendo qué ficheros debes restaurar y en qué orden para los siguientes casos:

- Un Martes.

- Un Jueves.

- Un Viernes.

- Nota: Si tu estrategia es mensual considera que debes restaurar un día 13 del mes.

- ¿Qué diferencias prácticas en tamaño de ficheros y en el proceso de restauración tendría si hubieras implementado la misma estrategia pero con backups diferenciales?

Implementación

Implementa tus estrategias de backup

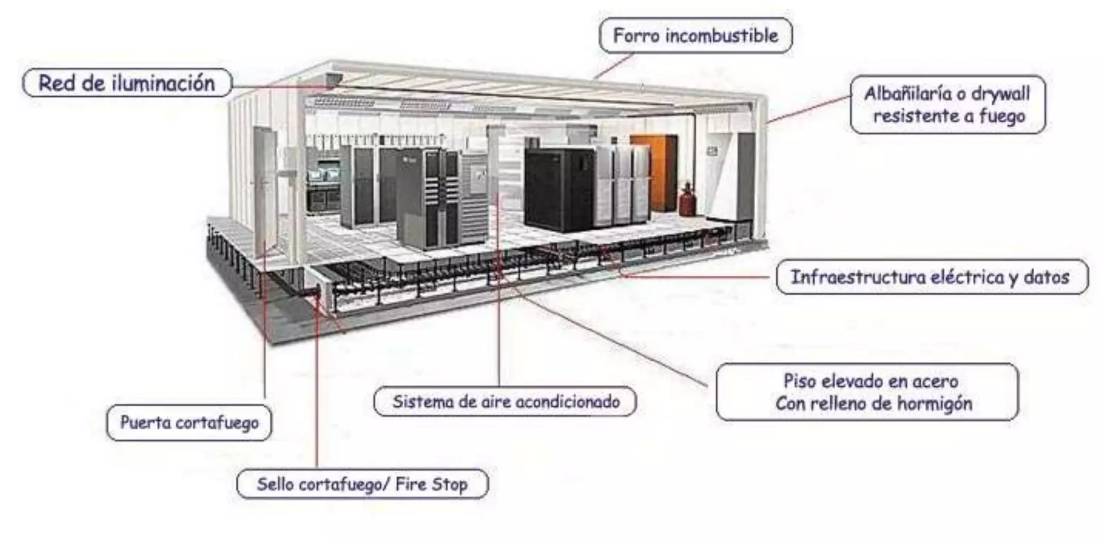

Las copias deben estar programadas para que se realicen automáticamente en los días y la hora en los que has determinado en tu estrategia y se almacenen en un servicio de almacenamiento en la nube como Google Drive o en tu servidor NAS montado en la práctica anterior.

No olvides que tu estrategia no está completa hasta hacer una prueba de restauración para comprobar que efectivamente tu estrategia funciona.

Incorpora en la presentación los scripts y todas las capturas de pantalla que necesites para demostrar cómo has programado que la ejecución de las copias se automática, cómo consigue tu script hacer las backups y enviarlas a la nube o al NAS y demostrar que consigues satisfactoriamente el proceso de backup y el de restauración.

Entrega

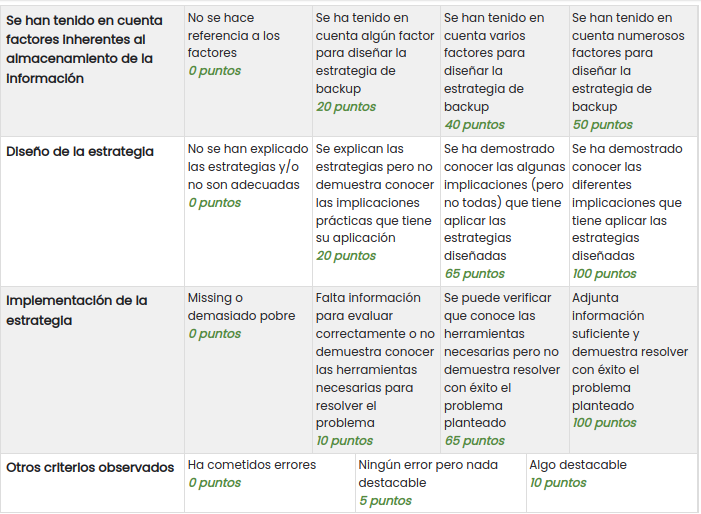

Se debe aportar un enlace al documento que contenga toda la información necesaria para que tu entrega sea evaluada de acuerdo a la rúbrica.

Requisitos generales de esta tarea

- No olvides que es importante que aparezca información en las capturas de pantalla que permita identificarte (nombre de usuario o similar).

- Las imágenes deben tener suficiente resolución para que se visualicen los detalles con facilidad

Instrumentos de evaluación

Recursos

- Guía del INCIBE

- Cómo hacer backups completas, incrementales, diferenciales y combinadas con tar

- Configuración de RClone para hacer copias en Google Drive

- Backups programadas con tar y cron

- Backups en Linux

- Cómo configurar rclone para diferentes servicios

Aquí tienes algunos comandos útiles para completar esta tarea:

- tar: Permite realizar backups de archivos y carpetas, comprimirlas, etc.

- cron: Permite programar tareas para que se ejecuten cada cierto tiempo

- rclone: Permite hacer copias remotas en diferentes servicios como Google Drive.

- rsync: Permite hacer copias remotas en máquinas remotas.

- scp: Permite hacer copias remotas sobre el servicio SSH.