Propósito

Conocer qué factores afectan al almacenamiento de la información desde el punto de vista de la copias de seguridad para poder elegir entre las diferentes opciones de almacenamiento para nuestras backups.

Descripción de la tarea

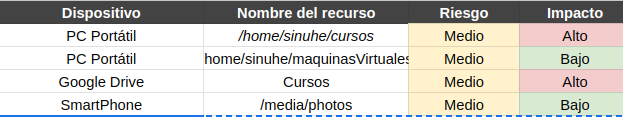

Partiendo del análisis de la información que mantienes en los dispositivos que usas a diario (tu PC personal, el PC del instituto, tu móvil, etc.) en el que has decidido qué información sería conveniente respaldar, ahora debes decidir en qué dispositivos de almacenamiento sería óptimo guardar tus copias de seguridad.

Tu objetivo es elegir uno o varios dispositivos donde se almacenarán las backups, justificadamente en base al análisis de los siguientes factores que afectan a la políticas de almacenamiento y estrategias de backups. Las siguiente tabla te permitirá reflexionar y analizar los requisitos que ha de satisfacer tu estrategia de backup de almacenamiento para tus backups.

Usa esta tabla resumen que te servirá de guía para analizar los requisitos de la estrategia de backup propuesta en el caso práctico.

| Categoría | Pregunta | Opciones/Consideraciones |

|---|---|---|

| Rendimiento | ¿Qué tasas de rendimiento necesitas? | Sin restricción, alto, muy alto |

| ¿Qué nivel de disponibilidad se requiere? | Bajo, medio, alto, muy alto | |

| ¿Qué latencia es aceptable? | Baja, media, alta | |

| Seguridad | ¿Qué control de acceso será requerido? | Bajo, medio, alto, paranoico |

| ¿Qué nivel de integridad de los datos se requiere? | Alto | |

| ¿Qué redundancia voy a mantener? | Duplicación, triple redundancia, etc. | |

| Almacenamiento | ¿Qué capacidad en GB voy a necesitar? | |

| ¿Qué medios de almacenamiento voy a utilizar? | HDD, SSD, cinta, nube | |

| ¿Qué compatibilidad necesito? | Sistemas operativos, aplicaciones, formatos de archivo | |

| ¿Cómo y dónde voy a almacenar las backups? | Ubicación, condiciones ambientales | |

| Proceso | ¿Cuándo y cada cuánto voy a hacer las backups? | Frecuencia, ventana de tiempo |

| ¿Qué tipo de backups voy a realizar? | Completas, incrementales, diferenciales | |

| ¿Qué política de rotación de medios voy a seguir? | ||

| Gestión | ¿Qué sistema de control de versiones voy a seguir? | |

| ¿Qué legislación tengo que cumplir? | RGPD, HIPAA, etc. | |

| ¿Qué estándares debo cumplir? | ISO 27001 | |

| ¿Qué tipo de compresión se va a usar? | ||

| Escalabilidad y Costo | ¿De qué opciones dispongo para escalar mi estrategia? | |

| ¿Qué coste tendrá mi estrategia? |

A parte de estos factores principales deberíamos considerar otros como la elección de los medios de almacenamiento. Para elegirlos debemos tener en cuenta sus características tales como capacidad, velocidad, fiabilidad, precio, etc.

Dado el análisis realizado, haz una propuesta justificada basada en las preguntas y en las características del medio de almacenamiento que elegirías para almacenar las backups dado del caso práctico propuesto.

Entrega

Escribe tu entrega en el editor de tarea de la Moodle.

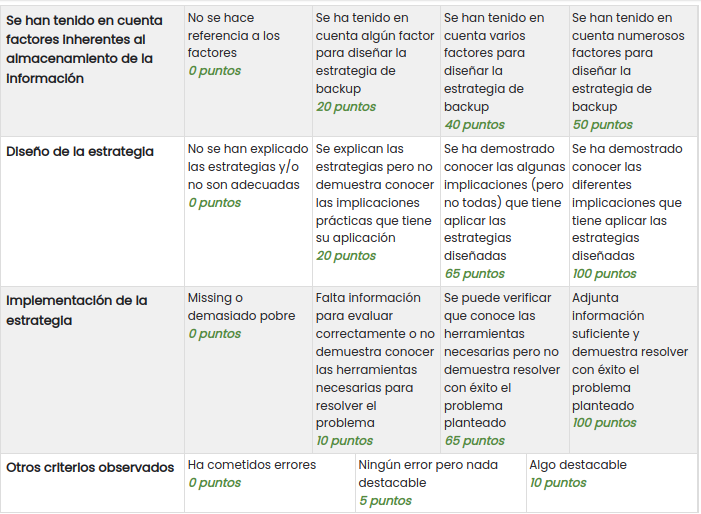

Instrumentos de calificación

Los conocimientos adquiridos en el desarrollo de esta tarea serán evaluados mediante un cuestionario.

Después de comentar en clase con mis estudiantes la importancia de las actualizaciones para mantener la seguridad de un sistema surgió del debate de si deberíamos programar las actualizaciones automáticamente o no y, como en la mayoría de casos, hay que matizar algunas cuestiones. Aquí tenéis mi opinión al respecto

Después de comentar en clase con mis estudiantes la importancia de las actualizaciones para mantener la seguridad de un sistema surgió del debate de si deberíamos programar las actualizaciones automáticamente o no y, como en la mayoría de casos, hay que matizar algunas cuestiones. Aquí tenéis mi opinión al respecto