Ámbito

Esta situación de aprendizaje está diseñada para trabajar el RA2 del módulo de Seguridad Informática del ciclo de grado medio Sistemas Microinformáticos y Redes.

Propósito

Su propósito principal es conocer todo el proceso de análisis y puesta en marcha de una estrategia de backup, así como su implementación práctica.

Descripción del problema

TechConsulting es una empresa de consultoría tecnológica que gestiona proyectos de desarrollo de software para empresas de diferentes sectores. La compañía dispone de varias áreas funcionales: comercial (CRM para clientes), proyectos (almacena documentos técnicos y código fuente), finanzas (sistema ERP), y soporte (gestión de tickets). La información de cada área es crítica para su modelo de negocio.

Sistemas de información de la empresa:

- CRM (comercial): 300 GB de datos, con acceso frecuente. Disponibilidad alta (RTO de 2 horas), y la tolerancia a pérdida de datos (RPO) es de máximo 15 minutos, debido a la actualización constante de información de clientes.

- ERP (finanzas): 500 GB de datos, uso intensivo a fin de mes. Disponibilidad media-alta (RTO de 4 horas) y RPO de 1 día. Sensible, requiere cifrado debido a datos financieros.

- Proyectos: 1 TB de datos, acceso continuo a archivos de código y documentación técnica. Disponibilidad muy alta (RTO de 1 hora) y RPO de 10 minutos. Gran parte de los datos requieren compatibilidad con sistemas Linux y Windows.

- Soporte (tickets): 150 GB de datos, menos crítico. Disponibilidad media (RTO de 6 horas) y RPO de 1 día.

Requisitos de Cumplimiento y Regulación:

- GDPR aplicable a los datos del CRM y soporte al cliente.

- Todos los datos deben mantenerse durante 5 años, tras lo cual deben eliminarse de manera segura.

Presupuesto y Recursos Disponibles:

- Presupuesto moderado, con opciones para implementar tanto almacenamiento en NAS local como en la nube.

- Hardware actual: un NAS de 12 TB en RAID 6 y espacio en una plataforma de nube con capacidad de 5 TB.

- Personal TI con habilidades básicas en configuración de almacenamiento y redes.

Ventana de Backup y Factores Adicionales:

- La ventana de backup recomendada es de 8:00 PM a 4:00 AM.

- Frecuencia de backups: se requiere una combinación de backups completas semanales y parciales diarias.

- Compatibilidad: Acceso multiplataforma, especialmente entre sistemas Windows y Linux para archivos de proyectos.

- Opciones de crecimiento: Se espera un aumento de datos anual del 15%.

Tareas a desarrollar

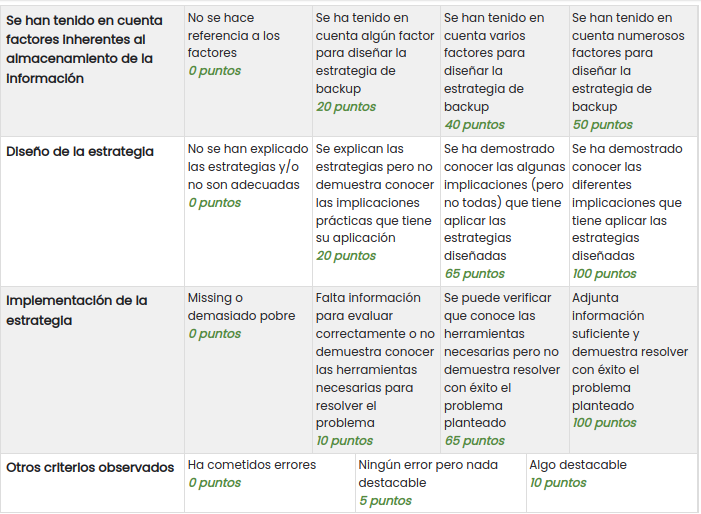

- Análisis de los factores que influyen en la elección de los medios de almacenamiento y en la estrategia de backup.

- Propuesta justificada de los medios de almacenamiento.

- Diseño de una estrategia de backup.

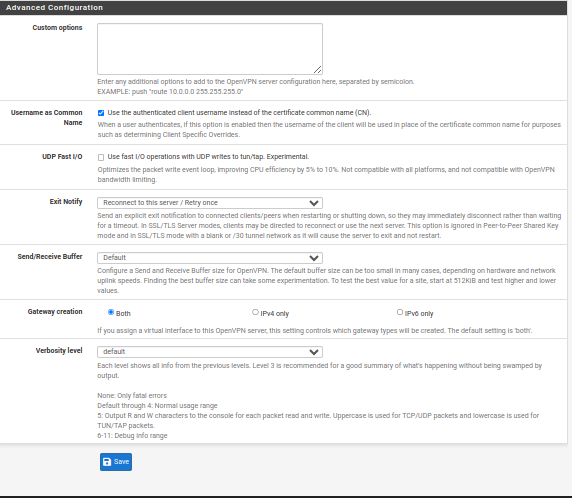

- Implementación y configuración de la estrategia mediante el software elegido.

Rellena toda la información requerida por esta plantilla de documento para resolver las tareas propuestas.

Entrega

Se debe aportar un enlace al documento que contenga toda la información necesaria para que tu entrega sea evaluada de acuerdo a la rúbrica.

Requisitos generales de esta tarea

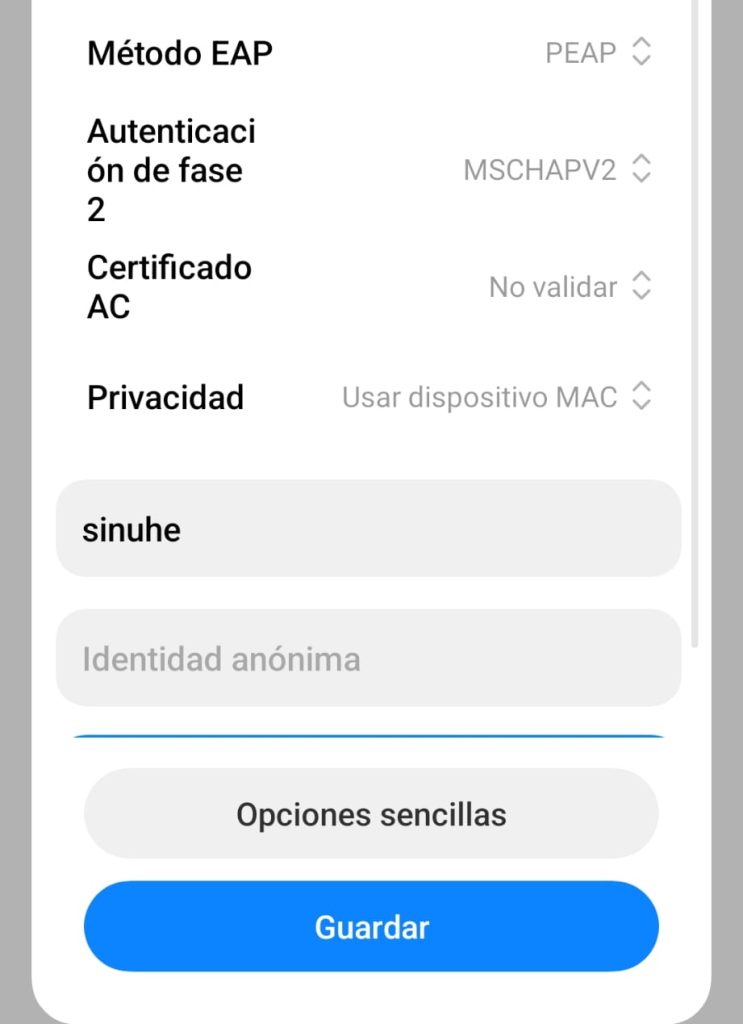

- No olvides que es importante que aparezca información en las capturas de pantalla que permita identificarte (nombre de usuario o similar).

- Las imágenes deben tener suficiente resolución para que se visualicen los detalles con facilidad

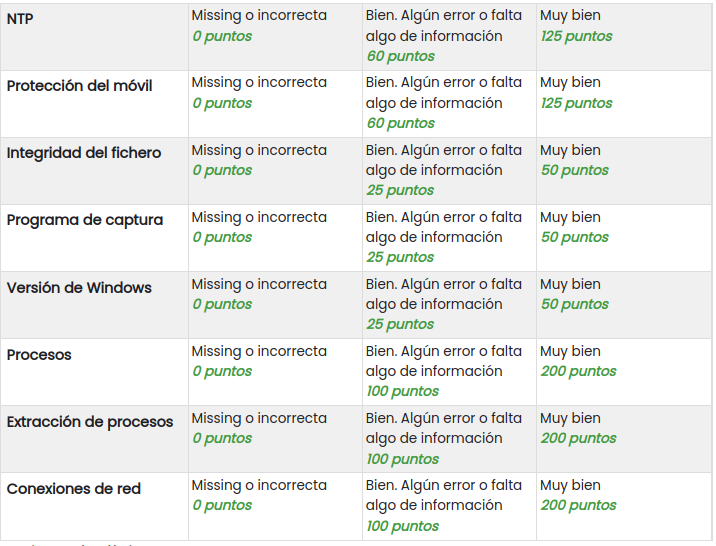

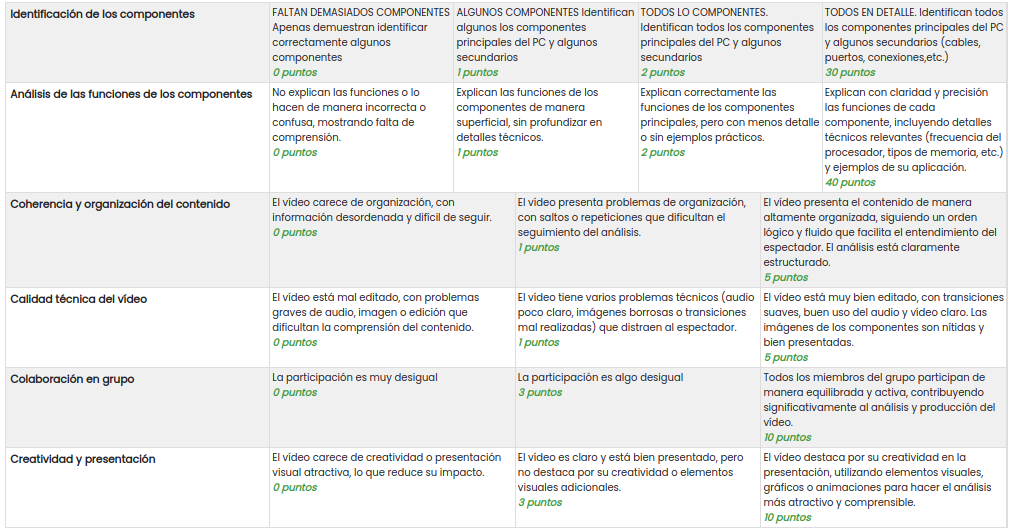

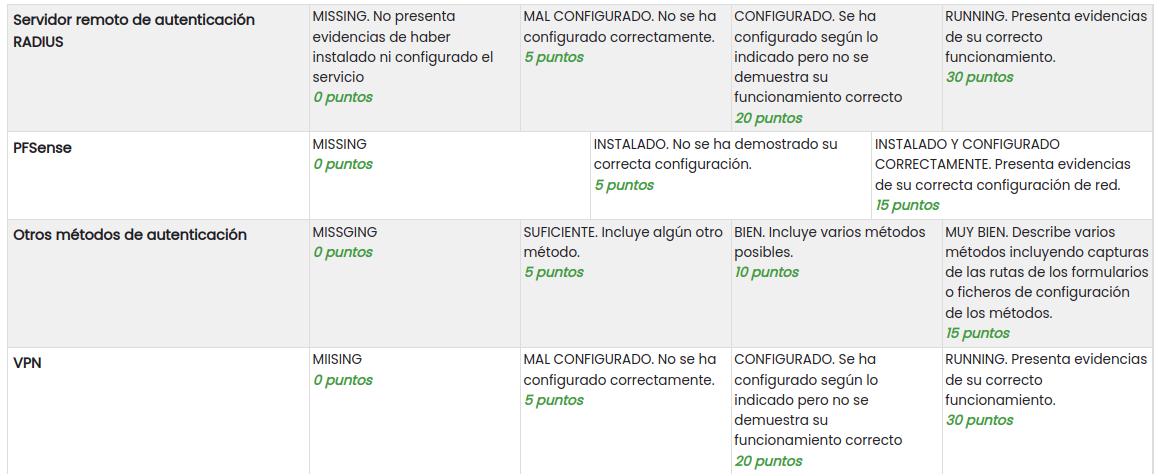

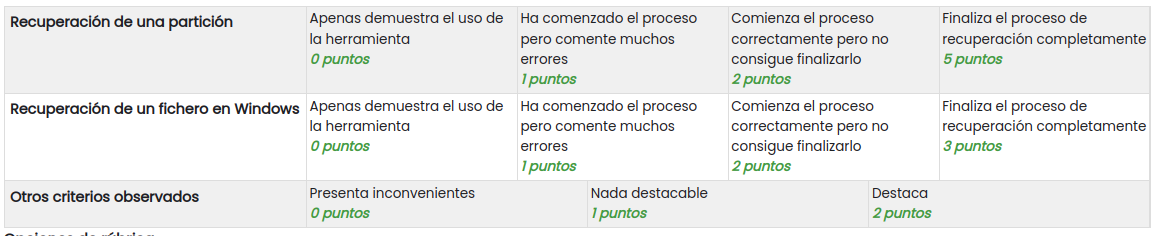

Instrumentos de evaluación

Recursos

- Guía del INCIBE

- Cómo hacer backups completas, incrementales, diferenciales y combinadas con tar

- Configuración de RClone para hacer copias en Google Drive

- Backups programadas con tar y cron

- Backups en Linux

- Cómo configurar rclone para diferentes servicios

Aquí tienes algunos comandos útiles para completar esta tarea:

- tar: Permite realizar backups de archivos y carpetas, comprimirlas, etc.

- cron: Permite programar tareas para que se ejecuten cada cierto tiempo

- rclone: Permite hacer copias remotas en diferentes servicios como Google Drive.

- rsync: Permite hacer copias remotas en máquinas remotas.

- scp: Permite hacer copias remotas sobre el servicio SSH.