Ámbito de aplicación

Se trata de una situación de aprendizaje diseñada para guiar y evaluar el aprendizaje del RA1 del módulo Aplicaciones Web de segundo del ciclo de grado medio SMR que versa sobre los sistemas gestores de contenido (CMS).

Propósito

Aprender a implementar y administrar un sitio web completo con WordPress que tenga funcionalidades de e-commerce. Esto conlleva el análisis del público al que va dirigida, la elección de un tema efectivo para que cumpla su objetivo sobre dicha audiencia, la configuración del sitio, la creación de contenidos, la segurización, la gestión de backups, etc.

Este proyecto nos permitirá evaluar el RA1 del módulo.

Descripción de la tarea

Los nichos de afiliados se refieren a áreas específicas de mercado en las que los afiliados promocionan productos o servicios de terceros a cambio de una comisión por cada venta o acción realizada a través de su enlace de afiliado. Estos nichos pueden ser temáticos y estar relacionados con un área específica de interés o industria.

Por ejemplo, en el caso de Amazon Afiliados, los nichos de afiliados se refieren a las categorías de productos que los afiliados eligen promocionar en su sitio web o plataforma. Al elegir un nicho específico, los afiliados pueden enfocar sus esfuerzos de marketing en un público objetivo más definido y aumentar sus posibilidades de generar ventas y comisiones.

La elección del nicho de afiliados es importante, ya que determinará el tipo de productos o servicios que se promocionarán y el público al que se dirigirán. Algunos factores a considerar al elegir un nicho de afiliados incluyen la demanda del mercado, la competencia, el potencial de ganancias y el interés personal del afiliado en el tema.

Este será el hilo conductor de esta situación de aprendizaje, pues el objetivo será construir un sitio web de afiliados que incluya un catálogo de productos, carrito y demás opciones de una tienda online, una landing page y una sección blog.

Fruto del este análisis que realizarás en las tareas que componen esta situación de aprendizaje debes ir volcando toda la información en el que será el documento proyecto.

Para cumplir con el propósito de la tarea debes ir desarrollando las siguientes tareas que iremos explicando en clase. Pulsa en cada una de las tareas para desplegarla.

Plan

Definir los objetivos de tu proyecto web, las características y las funcionalidades que debe ofrecer.

En todo proyecto debe haber una fase previa de análisis que guiará todo el proceso posterior de desarrollo.

Aquí tienes un ejemplo de la información sobre la que debes reflexionar.

Configuración

Instalar WordPress y realiza las configuraciones básicas.

Título del sitio, formato de entradas, disuadir motores de búsqueda de indexar el sitio, etc.

Usuarios

Crear los usuarios necesarios.

Es interesante disponer de diferentes tipos de usuarios según la tarea que se vaya a desarrollar sobre el sitio en ese momento. Así se acotan los privilegios que se tienen sobre la aplicación y desde el punto de vista de la seguridad siempre hay que aplicar una política de mínimos privilegios necesarios.

Al menos debes crear un editor y un autor y demostrarlo mediante captura de pantalla en tu presentación.

Contesta a la pregunta: ¿Cuáles son los permisos que tiene cada rol de los usuarios creados?

Tema

Elige un tema que cumpla con los requisitos de tu guía de estilos.

Este es uno de las tareas más relevantes y posiblemente la más difícil. Aquí tienes una guía que te ayudará a elegir uno con mejor criterio.

Debes dedicar tiempo a buscar haciendo uso de los filtros de búsqueda para acotar resultados ya que la cantidad de temas disponibles es abrumadora. Aunque existen muchos sitios donde poder encontrar temas de WordPress, para esta tarea será suficiente con buscar en el market oficial de WordPress.org desde la misma aplicación.

Para este proyecto será necesario que el tema tenga buena integración con WooCommerce, el plugin que usaremos para montar nuestra tienda online.

Y recuerda que no tiene por que gustarte a ti, si no a tus buyer personas.

No olvides que por cuestiones de seguridad deberías eliminar los temas que no vayas a usar. No dejan de piezas de software susceptibles de ser atacadas o de contener errores.

Justifica la elección del tema en relación al análisis previo que has realizado sobre objetivos del proyecto, buyer persona, audiencia, funcionalidades, guía de estilos, etc.

Demuestra que has sabes usar filtros de búsquedas y que has analizado lasque las características del tema son apropiadas (valoraciones, la fecha última actualización, los componentes del tema, otras características)

Estructura

Diseña los menús, la sección blog y contenidos de la página principal.

En esta fase vamos a comenzar a diseñar tu sitio. Deberás aprender a usar el tema que has elegido. Cada uno tiene sus particularidades y debes familiarizarte con ellas.

Dedica tiempo a explorar y probar todas las características para aprender todo lo que te ofrece y qué puedes llegar a hacer ese tema.

Contenidos

Crea los contenidos necesarios

Ya dispones del esqueleto de tu sitio web. Ahora debes comenzar a crear contenidos (entradas y páginas).

Para esta tarea serán requeridos al menos los siguientes contenidos:

- La landing page: Echa un vistazo a esta web para conocer las características deseables de una landing page. Debería contener diferentes secciones y elementos variados.

- Al menos una página (de contacto, por ejemplo) en la que demuestres el uso de diferentes bloques (cabeceras, párrafos, formatos de texto, imágenes, enlaces, etc.)

- 2 entradas del blog con dos categorías distintas en la que demuestres el uso de diferentes bloques (cabeceras, párrafos, formatos de texto, imágenes, enlaces, etc.).

- 2 productos de la tienda con información completa (imagen, descripción, precio, talla, etc.)

Cada contenido debe contener diferentes tipos de bloques (imágenes, columnas, enlaces, encabezados, etc.) para demostrar tus habilidades de uso del editor de bloques.

Backups

Diseña e implementa tu estrategia de backup.

Llegado este momento sería conveniente comenzar a realizar backups periódicas de tu sitio web.

Aunque los hostings suelen incluir un servicio de backups, es conveniente tener bajo control este asunto. Por lo que es recomendable disponer de al menos otro medio de realización de copias periódicas. Como ya sabrás dichas copias debería ubicarse en algún otro lugar remoto por motivos de seguridad.

Échale un vistazo a esta presentación para conocer las diferentes opciones de que dispones para realizar backups de WordPress.

Aunque podemos crear un script sencillo para hacer la backup remota de la base de datos y de la carpeta de wordpress wp-content, en este caso usaremos el plugin UpDraftPlus que nos ayudará a simplificar la ejecución de esta tarea.

Debes demostrar que se ha realizado backups, se han planificado y se ha realizado pruebas de restauración para verificar el correcto funcionamiento.

plugins

Instala y configura los plugins necesarios para ofrecer las funcionalidades necesarias.

Ya deberías tener un esqueleto básico y sin contenido de tu sitio web. Ahora te toca indagar entre los plugins disponibles para poder completar las funcionalidades de las que deseas disponer, optimizar su rendimiento, facilitarte su gestión, etc.

Ten en cuenta que un plugin es una pieza de software susceptible de contener fallos o incluso malware. Debes elegirlos con precaución, siempre de sitios verificados, con actualizaciones frecuentes, un buen número de descargas y buena valoración.

Justifica la elección de los plugins que instales en base a los criterios descritos anteriormente.

No olvides que sobrecargar tu wordpress de plugins incrementa el consumo de recursos y aumenta las probabilidades de fallos o ataques. No corras riesgos innecesarios y elimina definitivamente los plugins que no necesites. No es suficiente con desactivarlos ya que así permanecerán en el disco.

Actualizaciones

Mantén actualizado tu sistema.

A estas alturas ya sabrás lo importante que es mantener tu WordPress actualizado por cuestiones de seguridad. No olvides también actualizar los plugins y tu tema. Como regla general debes realizar una backup previamente para poder restaurar en caso de que la actualización genere algún problema. Pero no olvides sopesar la idea de realizar pruebas de la actualización en un laboratorio para verificar que tu WordPress, tema y plugins, son compatibles y funcionan perfectamente sobre la versión de los servicios de la máquina donde corre WordPress.

¿Qué piezas de WordPress debes mantener actualizadas?

Responde a la pregunta

Seguridad

Sigue las siguientes instrucciones y realiza capturas de pantalla que demuestren que has realizado todas las acciones que se comentan en dicho recurso para segurizar tu WordPress.

Resumen de algunas de las técnicas más efectivas

- Cambia la URL de acceso wp-admin.

- Instala algún plugin de seguridad como Wordfence

- Revisa la salud del sitio en Herramientas -> Salud del sitio.

- Habilita la conexión segura HTTPS en tu servidor y en WordPress.

- Elige un hosting seguro.

- Define política de contraseñas.

- Realiza una gestión de usuario y roles con el mínimo privilegio requerido.

Aquí tienes un curso de OpenWebinar donde aprenderás a segurizar WordPress paso a paso y en detalle.

Aquí tienes otra fuente en el enlace https://kinsta.com/es/blog/seguridad-wordpress/

Entrega

Escribe un enlace público a la presentación.

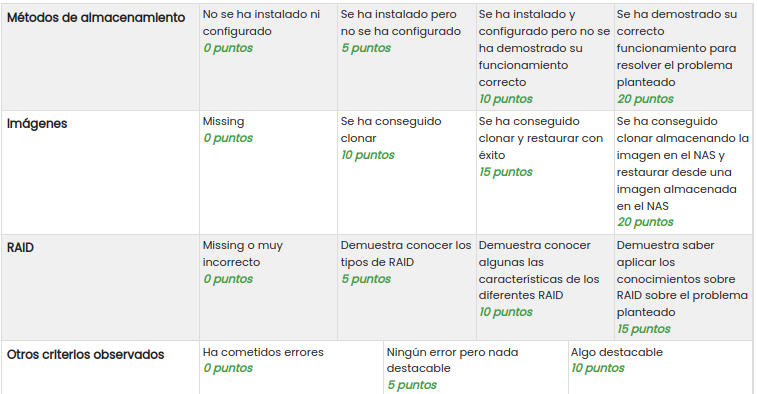

Instrumentos de evaluación y calificación