Propósito

Aprender a usar algunas herramientas de análisis forense y adquirir una visión general de esta disciplina de la ciberseguridad.

Descripción de la tarea

La directora del instituto nos pide ayuda, ya que sospecha que su ordenador puede estar comprometido. Ha recibido un correo con un documento adjunto que al abrirlo ha tenido un comportamiento anómalo. Se ha realizado una captura de la memoria RAM del ordenador para hacer un análisis de la memoria RAM y decidir si vale la pena invertir más tiempo en un análisis completo de dicho dispositivo.

Te asignan la tarea de realizar el análisis de la memoria RAM, y te entregan el fichero imagen y el valor hash de adquisición de la evidencia:

Descarga el volcado de la memoria RAM

MD5: 8b6db9159b6e616a9711e0340d745f4e

El análisis lo llevarás a cabo mediante la herramienta Volatility. Puedes encontrar más información sobre el uso de Volatility en este enlace.

Para instalarla puedes usar los siguientes comandos:

cd

git clone https://github.com/volatilityfoundation/volatility3

cd volatility3/

wget https://downloads.volatilityfoundation.org/volatility3/symbols/windows.zip

mv windows.zip volatility3/symbols

unzip volatility3/symbols/windows.zip

./vol.pyNota: Con el último comando podéis verificar si la versión que se está ejecutando es la 3.0.

Una vez descargado el programa, debes instalar los requerimientos, podrás ejecutar la herramienta desde la línea de comandos de tu sistema operativo.

pip3 install yara-python

pip3 install pycrypto

pip3 install pefileTambién puede utilizar alguna distribución forense como Caine

Resuelve las siguientes cuestiones:

- Antes de empezar el análisis, comprueba la integridad del fichero imagen de la memoria RAM.

- ¿Con que software se realizó la adquisición de memoria RAM? ¿En qué fecha y hora crees se ha realizado la captura?

- Determina la edición y versión de Windows que tiene instalado el sistema operativo del ordenador sobre el cual se ha efectuado la captura de la memoria RAM.

- Encuentra los procesos en funcionamiento y localiza aquellos que te parezcan de interés para el análisis forense del ordenador analizado.

- Extrae los procesos que consideres sospechosos y analízalos con Virustotal, ¿hay algún ejecutable considerado malicioso?

- Lista las conexiones de red, ¿ves conexiones sospechosas?

- ¿Cuál es la importancia del protocolo NTP (Network Time Protocol) en la respuesta a incidentes de seguridad?

- Desde el punto de vista forense, ¿por qué es necesario aislar un terminal de telefonía móvil de la red? ¿De qué maneras distintas se puede realizar este proceso? Puedes ayudarte de la guía del NIST la podéis encontrar en este enlace.

Entrega

Elabora una presentación en la que resuelvas las cuestiones planteadas y demuestres mediante captura de pantalla cómo la has resuelto.

Requisitos:

- Las capturas de pantalla han de contener información que te identifique (nombre de usuario) para demostrar la autoría del trabajo.

- Cada diapositiva debe incluir una única captura de pantalla para que se visualice con suficiente claridad el contenido.

- Cada diapositiva debe contener un título descriptivo que haga referencia a la cuestión resuelta

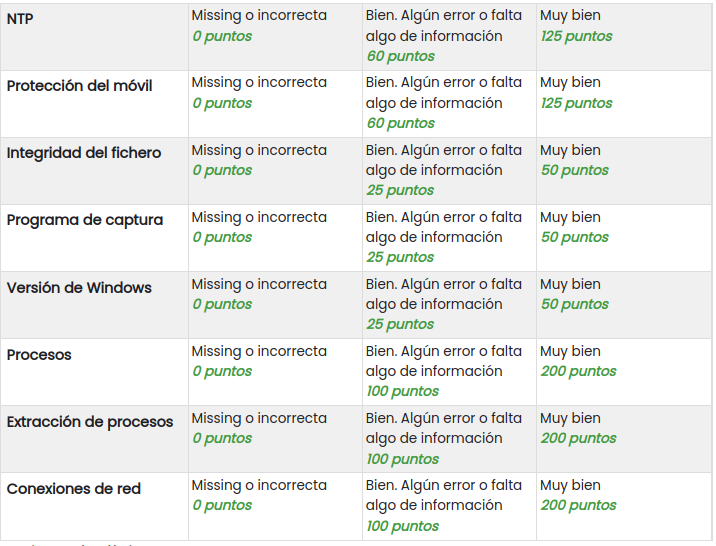

Criterios de evaluación y calificación

Anexo: Ayuda para resolver la tarea.

Glosario de comandos de Volatility

A continuación, se indican algunos comandos básicos para responder el ejercicio, seguramente vas a requerir otros comandos para obtener información:

| V2 | V3 |

|---|---|

| imageinfo | windows.info |

| pslist | windows.pslist |

| psscan | windows.psscan |

| pstree | windows.pstree |

| hivelist | windows.registry.hivelist |

| printkey | windows.registry.printkey |

| procdump | windows.pslist — pid <ID> –dump |

| netscan | windows.netscan |

Puedes encontrar una guía del uso de los comandos en este enlace:

- https://github.com/volatilityfoundation/volatility/wiki/Command-Reference (V2)

- https://volatility3.readthedocs.io/en/latest/volatility3.plugins.windows.html (V3)

Para poder identificar un comportamiento malicioso primero tienes que conocer cuál es un comportamiento normal, y después buscar diferencias entre lo normal y lo que se va a analizar.

Para lo anterior te puede ser útil el descargar el poster DFIR «Hunt Evil» de esta URL.

Una vez conoces lo que es normal, es bueno conocer alguna metodología que guíe tus pasos, te proponemos seguir.