Propósito

- Conocer las fases de un ciberataque.

- Entender la importancia de mantener el software actualizado.

- Aprender a usar la herramienta Metasploit para explotar las vulnerabilidades de un equipo.

Descripción de la tarea

Para realizar esta práctica usaremos el laboratorio virtual Metasploitable, una máquina virtual con múltiple vulnerabilidades que se han de encontrar y explotar. Además tendremos que instalar Metasploit y haremos uso del comando nmap por lo que deberás instalarlo si aun no lo tienes.

Instalando el laboratorio de pruebas Metasploit

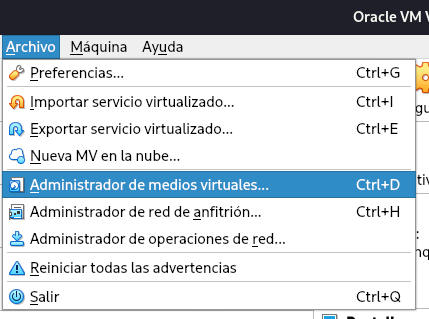

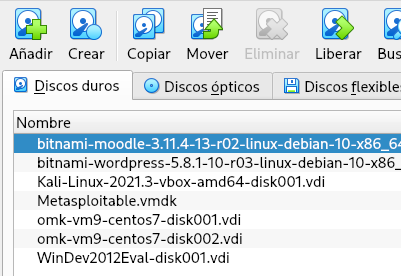

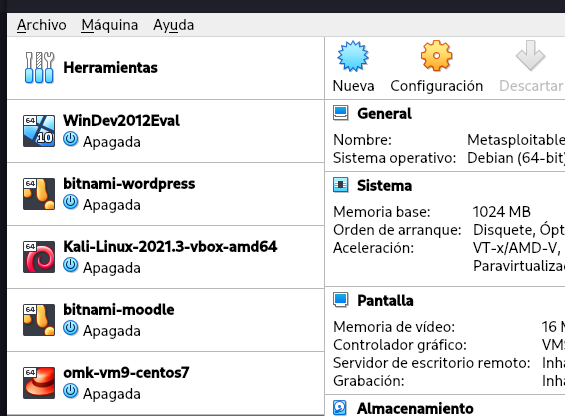

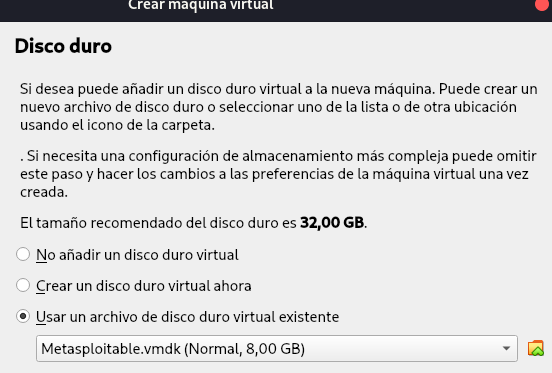

Lo primero que debemos hacer será descargar la máquina virtual y crear una nueva máquina virtual cuyo disco virtual, previamente creado sea el de Metasploit recien descargado. A continuación tienes algunas capturas del proceso:

Instalando la herramienta Metasploit

El siguiente paso será instalar y configurar la herramienta para realizar los ataques Metasploit y más concretamente su consola de comandos msfconsole. Aquí tienes una receta para instalarlo en Ubuntu 20.04.

Explorando y atacando la máquina

Llegado a este punto debes escanear los servicios de la máquina con nmap y obtener toda la información posible como por ejemplo, el sistema operativo de la máquina víctima, si está detrás de un cortafuegos, la versión de los servicios que están detrás de cada puerto abierto, etc.

Una vez hayamos obtenido suficiente información de la red y la máquina víctima debemos buscar exploits para cada servicio que queramos atacar usando la consola msfconsole. Para buscar usaremos el comando search con el filtro type:exploit.

Para usar uno de los exploit encontrados usaremos el comando use para elegir el exploit de la lista generada. Después deberás usar el comando options para ver las opciones de dicho exploit y set para configurar las opciones que sean requeridas para su ejecución. Por último teclea run para ejecutar el exploit.

Echa un vistazo a la sección recursos para aprender con más detalle cómo usar Metaxploit.

Recursos

- Descargar el laboratorio Metasploit

- Documentación de Metasploitable en inglés

- Guía de Metasploitable en español – Parte 1

- Guía de Metasploitable en español – Parte 2

- Guía de Metasploitable en español – Parte 3

Entrega

Elabora una presentación con capturas de pantalla de los exploits usados con éxito en msfconsole y escribe el enlace a la presentación en el editor de la Moodle.

Criterios de evaluación implicados

4.a) Se ha identificado la necesidad de inventariar y controlar los servicios de red

Instrumentos de calificación

Los conocimientos adquiridos con el desarrollo de esta tarea serán evaluados mediante un cuestionario en Moodle.